Principe de détournement de session 3.4.2 Exemples d'attaque Parmi les... | Download Scientific Diagram

Clé de sécurité Winkeo-C FIDO2, authentification sans Mot de Passe et à Deux facteurs, pour PC, Tablette et Smartphone USB-C - Cdiscount Informatique

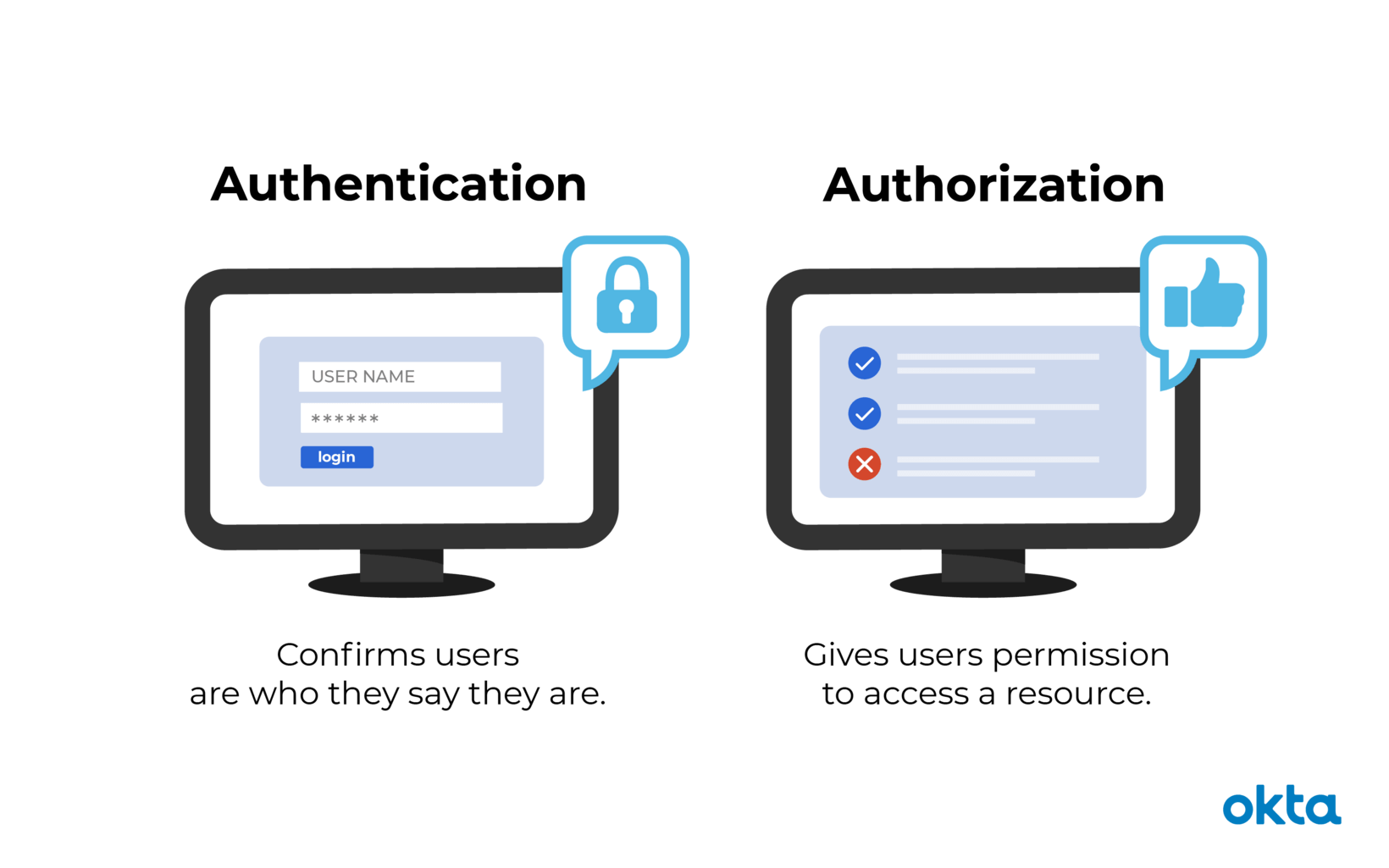

Méthodes d'authentification utilisateur et utilisateurs gérés - Canon - ACCESS MANAGEMENT SYSTEM - Guide d'administration

Amazon.com: Certificat de propriété de la plate-forme pour le modèle d'attestation de propriété: Sécurité informatique, Informatique de confiance, Authentification (French Edition): 9786202856270: Borhan, Nazanin: Libros

Authentification En Deux étapes Vector Illustration Télévision Illustration Smartphone Et Connexion De Sécurité Informatique | Vecteur Premium

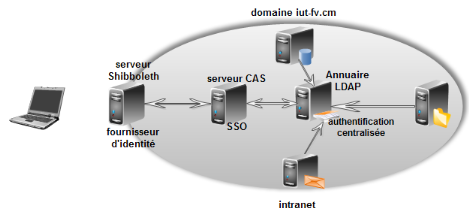

Memoire Online - Système d'authentification centralisée SSO ( Single Sign- On: une seule authentification pour plusieurs applications ) avec fournisseur d'identités - Narcisse et Eric Marc KAPDJOU et MODO NGA